本文為 學習筆記與模擬作業情境,目的在把 Google Cybersecurity Certificate(第一單元)教的概念,和近期公開的資安事件做對照,幫助理解流程與實務操作。資料來源為公開新聞與公開威脅情報,不代表任何組織之完整內部報告或官方調查結果。僅供學習與筆記參考。

職務定位與核心技能

Google Cybersecurity Certificate 在第一單元會介紹 entry-level cybersecurity analyst/security engineer 該具備的核心能力:偵測(log / SIEM)、基本取證(日誌與端點資料)、以及把技術問題翻成管理層能理解的報告與建議。這些內容是後續實務流程(從警報到回報)的基礎。(Coursera)

常用概念:CIA 三元組

在做事件評估時,常用 CIA(Confidentiality 機密性、Integrity 完整性、Availability 可用性)來快速判斷事件的業務影響(例如:資料是否外洩 = C;檔案是否被竄改 = I;系統是否無法服務 = A)。課程會教如何用這個框架去定位重點,讓技術報告更有條理。(Coursera)

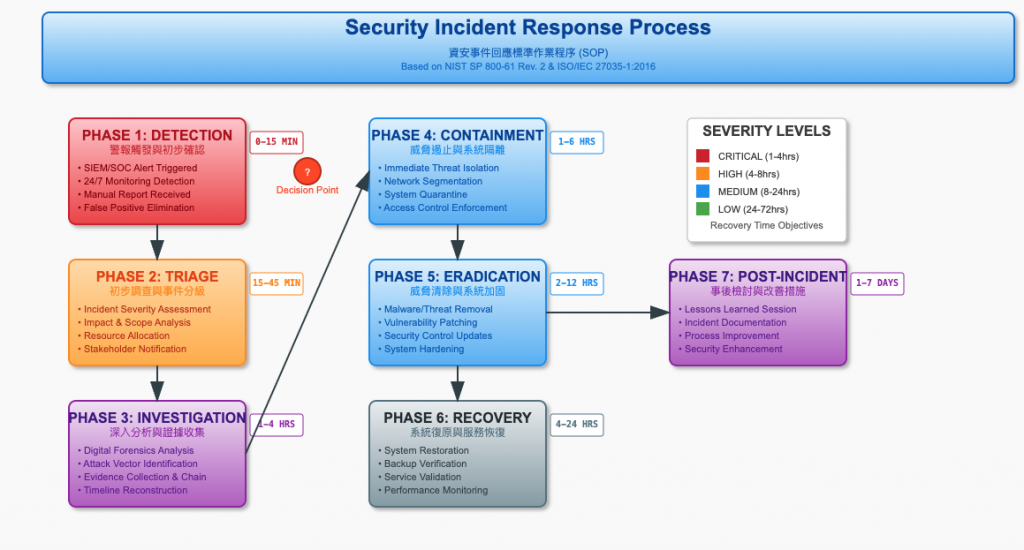

流程化處理:準備 → 偵測/分析 → 遏止/根除 → 復原 → 檢討

事件回應(Incident Response)應以標準流程來執行,NIST 的事件回應建議提供了實務上可遵循的步驟與注意事項,強調證據保全、分級回應與事後改善。把這個流程內化,對值班與突發應變特別重要。(NIST CSRC)

工具與態度並重

課程會示範和介紹的工具包括:SIEM、IDS/IPS、EDR、Linux 指令、基本 SQL 查詢、以及如何把日誌與威脅情報(Threat Intel)連結起來。更重要的是養成「記錄/可複現/可交接」的工作習慣:值班接警、事件卡(ticket)、時間線、輸出報告都要清楚。(Google 成長)

背景摘要(來源綜整):今年年中發現的 SharePoint 零時差漏洞(CVE-2025-53770/53771,俗稱 ToolShell)被觀測到有公開利用與積極掃描/攻擊行為。微軟發布緊急安全更新與緩解建議,資安業者亦發出相應狀況分析。(msrc.microsoft.com)

下面把「從警報到回報」流程一步步模擬出來,並在每個步驟標示要產出的物件(輸出)、會用到的工具與課程對應點。